O cenário de um Tribunal apresenta-se cada vez mais complexo em termos de segurança da informação, pois o aumento de tentativas de acesso não autorizado a sistemas judiciais, ataques de ransomware e incidentes de phishing tornam critica a proteção de dados sensíveis. Nesse contexto, a necessidade de assegurar a conformidade com a Lei Geral de Proteção de Dados (LGPD) é premente, já que o Tribunal lida com informações pessoais de cidadãos. Para enfrentar esses desafios, a instituição está consolidando uma série de iniciativas que envolvem a implementação de um Sistema de Gestão da Segurança da Informação, a migração de sistemas para ambientes em nuvem com uso de criptografia robusta, a integração de mecanismos de segurança no ciclo de desenvolvimento de software, o emprego de ferramentas de proteção e monitoramento continuo, o estabelecimento de planos de resposta a incidentes e de continuidade de negócios, além do fortalecimento dos processos de autenticação e da conscientização interna sobre riscos e boas práticas. Ao adotar tais medidas, o Tribunal não apenas segue as normas e leis aplicáveis, mas também se alinha às melhores práticas internacionais, garantindo a proteção eficaz dos dados judiciais.

Agora, considere que um Analista de Segurança da Informação terá o desafio de contribuir diretamente para a implementação e a melhoria continua dessas ações.

Indique e justifique:

a. a norma internacional e o framework mais adequados que o Tribunal deve implementar para estabelecer um SGSI efetivo e assegurar conformidade com padrões globais de segurança.

b. uma abordagem de desenvolvimento, principio ou modelo mais comumente usado que o Tribunal deve adotar para integrar segurança desde o início do ciclo de vida do software e mitigar vulnerabilidades comuns identificadas pelo OWASP Top 10.

c. o sistema ou solução mais adequada que o Tribunal deve implementar para monitorar eventos de segurança em tempo real, correlacionar dados e responder rapidamente a incidentes cibernéticos.

d. a tecnologia (ou o protocolo) de criptografia em trânsito mais adequada para proteger as comunicações entre os sistemas do Tribunal, garantindo confidencialidade.

Observação: É necessário informar na sua resposta, obrigatoriamente, a letra do item correspondente.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

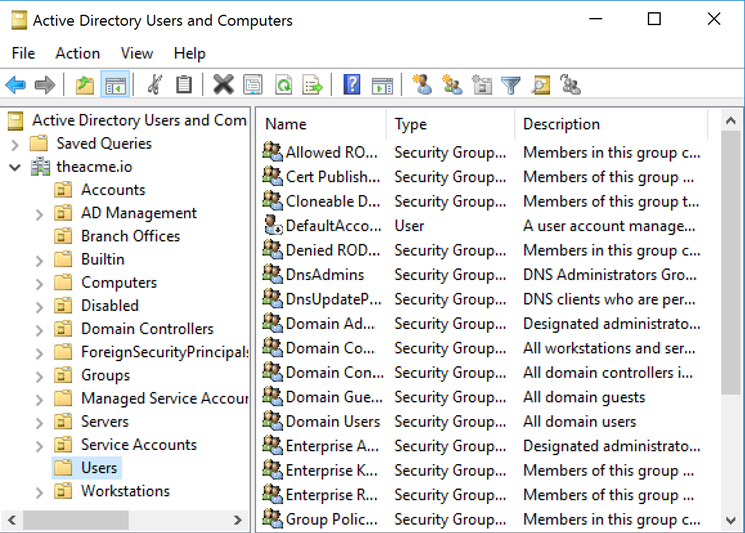

O Active Directory (AD) é um serviço de diretório desenvolvido pela Microsoft, usado para gerenciar redes de computadores que utilizam do sistema operacional Windows, auxiliando na administração de sistemas e redes, permitindo o gerenciamento de usuários, dispositivos, permissões e políticas de segurança de forma centralizada.

Painel de configurações.

Considerando os principais conceitos inerentes às ferramentas de configuração do Microsoft Windows e o painel de configurações mostrada na figura, discorra sobre:

1) os objetos do AD; e

2) as permissões que podem ser concedidas em Groups.

TCU verifica risco alto à privacidade de dados pessoais coletados pelo governo

Em 2022, o Tribunal de Contas da União (TCU) realizou auditoria para avaliar as ações governamentais e os riscos à proteção de dados pessoais que fundamentou a elaboração de diagnóstico sobre os controles implementados pelas organizações públicas federais para adequação à Lei Geral de Proteção de Dados (LGPD). Em suma, a análise abrangeu 382 organizações a respeito de aspectos relacionados à condução de iniciativas para providenciar a adequação à LGPD e às medidas implementadas para o cumprimento das exigências estabelecidas na Lei.

No voto do ministro relator, João Augusto Ribeiro Nardes, foi constatado que:

I. A…

Um Tribunal Regional do Trabalho está em processo de implantação de um Sistema de Gestão da Segurança da Informação (SGSI), com o objetivo de proteger seus ativos críticos, incluindo sistemas judiciais, redes, infraestrutura tecnológica e dados sensíveis de servidores e jurisdicionados. Além disso, busca assegurar a proteção eficaz desses sistemas e informações com base nos cinco princípios fundamentais da Segurança da Informação: Confidencialidade, Integridade, Disponibilidade e Autenticidade.

O plano inclui a adoção de políticas compatíveis com a ISO/IEC 27001 e com a legislação brasileira (como a LGPD).

Considerando as informações apresentadas no texto apresente, para cada princípio, pe…