De acordo com o advogado que representa a autora da ação, pelo e-mail foi possível identificar o IP do remetente e, a partir daí, a operadora indicou que a mensagem partiu da LAN house. Ele afirma que é a primeira vez que a justiça responsabiliza uma LAN house por não ter realizado cadastro do usuário.

Um dos argumentos da defesa foi a de que a LAN house oferece serviços de Internet sem fio, o que possibilitaria o acesso por usuários que não necessariamente estariam no interior da loja e, dessa forma, não seria possível identificá-lo.

Porém, segundo o advogado, a LAN não conseguiu comprovar que o acesso teria sido feito nessas condições.

- Qual a diferença entre o modo de operação DCF (distributed coordination function) e o PCF (point coordination function)?

- Como funciona o mecanismo de acesso ao meio do padrão IEEE 802.11x?

- Como o padrão IEEE 802.11x resolve o problema de terminal escondido?

- Com relação ao desempenho da rede, quais considerações devem ser levantadas quanto à escolha do canal para configuração do ponto de acesso?

- Quais medidas de segurança podem ser implementadas (na camada de enlace) de uma rede sem fio para melhorar a segurança das informações e restringir o acesso à rede por estações não-desejadas?

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

No cenário atual de tecnologia da informação, o gerenciamento eficiente de dados tornou-se crucial para organizações de todos os portes. Considerando esse contexto, redija um texto dissertativo acerca dos principais protocolos associados às tecnologias de armazenamento em rede. Em seu texto, aborde a finalidade e as principais características dos seguintes protocolos:

1 NFS (network file system); [valor: 5,70 pontos]

2 CIFS/SMB (common Internet file system / server message block); [valor: 5,70 pontos]

3 FC (fibre channel); [valor: 5,70 pontos]

4 FCOE (fibre channel over ethernet); [valor: 5,70 pontos]

5 ISCSI (Internet small computer systems interface). [valor: 5,70 pontos]

No início da década de 1960, cientistas do MIT desenvolveram para a agência de projetos de pesquisa avançada do Departamento de Defesa dos EUA (DARPA) um conceito de rede inovador. Em lugar de um sistema de controle centralizado, a rede operaria como um conjunto de computadores autônomos que se comunicariam entre si. Joseph Licklider, um dos cientistas que trabalharam nesse conceito, criou o curioso nome de “rede galáctica” para o mesmo. O coração dessa rede seria uma forma de comunicação por “pacotes”, concebida pelo britânico Donald Davies, na qual cada informação seria dividida em blocos de tamanho fixo (os tais pacotes), que seriam enviados ao destinatário. Este último se encarregaria de…

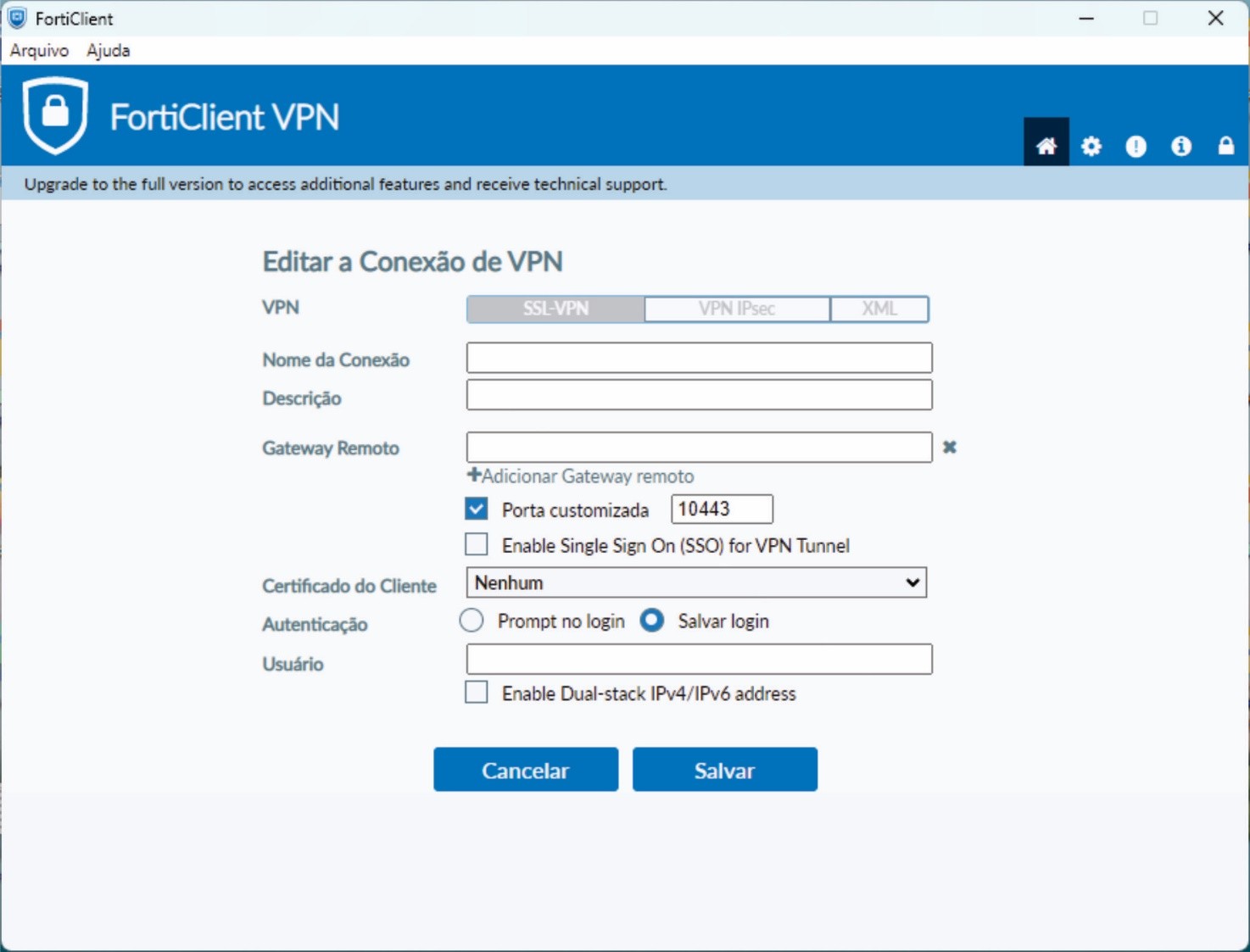

Um servidor da Administração Pública Federal necessita acessar, via conexão segura, sistemas disponíveis apenas para usuários com permissão de acesso à intranet da entidade governamental à qual está vinculado. Para tal, foi sugerido a esse servidor acessasse suas ferramentas laborais por meio de VPN, exemplificado no software FortiClient VPN e indicado na figura a seguir:

Considerando as informações presentes no texto apresentado e na figura, discorra sobre VPN [valor: 4,75 pontos] e descreva características que os protocolos de acesso ao gateway remoto possuem [valor: 4,75 pontos].