Considere que Bob e Alice são analistas do Poder Judiciário que trabalham na área de Tecnologia da Informação. Diante da necessidade de trocarem mensagens confidenciais, com garantias de autenticidade e segurança, eles optaram por utilizar criptossistemas de chave pública.

Com base nesse cenário, desenvolva, de forma fundamentada, os itens a seguir.

a) Sabendo que um esquema de encriptação baseado em chave pública possui cinco elementos, identifique e explique cada um desses cinco elementos, destacando suas funções no processo de encriptação e decriptação de mensagens.

b) Considerando que Bob e Alice necessitam realizar uma troca segura de mensagens utilizando criptografia assimétrica, descreva tecnicamente as etapas essenciais envolvidas nesse processo.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Fonte: https://portal.tcu.gov.br/lumis/portal/file/fileDownload.jsp?fileId=8A8182A24F0A728E014F0B39284F7644

Com base na hipótese acima, elabore um texto descrevendo os princípios fundamentais de segurança da informação.

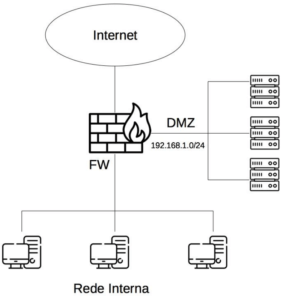

Uma equipe de segurança de um órgão público foi designada para realizar testes de penetração no âmbito do Tribunal de Justiça do Distrito Federal e dos Territórios, seguindo como base as etapas definidas pela metodologia PTES (“Penetration Testing Execution Standard”). Como parte da etapa de Análise de Vulnerabilidades foram realizadas varreduras com o objetivo de descobrir informações sobre potenciais alvos. Considere a topologia de redes ilustrada a seguir e que a equipe de segurança não possui nenhum bloqueio entre a rede interna e a DMZ (Demilitarized Zone).

Para descobrir informações sobre potenciais alvos, a equipe de segurança utilizou o comando nmap com as seguintes opções:

nmap -Pn…

Considere a topologia de uma rede ilustrada no diagrama e suas respectivas características listadas a seguir.

1. Os comutadores dessa rede atuam apenas na camada de enlace;

2. Os computadores das três localidades se comunicam entre si;

3. O roteador X se conecta aos roteadores Y e Z através das interfaces 0 e 1, respectivamente;

4. O endereço IP da interface 0 do roteador X é 10.0.0.1/30;

5. O endereço IP da interface 1 do roteador X é 20.0.0.2/30;

6. Cada interface do roteador que se conecta a um comutador foi configurada com o primeiro endereço disponível da sub-rede;

7. A rede disponível para endereçamento é 192.168.0.0/24; e

8. A distribuição da quantidade de endereços IP necessária par…