A Pixar Animation Studios, pioneira em animação digital, estava em fase avançada da produção do filme Toy Story 2, sequência de seu grande sucesso Toy Story.

O projeto envolvia artistas e engenheiros utilizando uma infraestrutura complexa de armazenamento e renderização de arquivos de animação. Na época, os dados de produção ocupavam vários servidores e contavam com rotinas de backup baseadas em cópias incrementais e completas, feitas em fitas e armazenadas em locais específicos do campus da empresa.

Em 1998, durante uma operação de rotina, um engenheiro responsável por manutenção de arquivos executou por engano o seguinte comando em um terminal com privilégios administrativos: rm -rf /. Este comando ordena ao sistema operacional que apague recursivamente todo o diretório raiz do servidor. Em poucos instantes, praticamente todos os arquivos de produção do filme foram excluídos do ambiente principal de armazenamento.

A falha teve seu impacto agravado por lacunas na política de backup, incluindo o backup principal havia deixado de funcionar há cerca de um mês, devido à falta de espaço e problemas na rotação de fitas, e a equipe não havia verificado se as rotinas de backup estavam completas e íntegras. Ademais, não havia cópias redundantes offsite (fora do prédio).

Considerando as informações apresentadas e os principais conceitos inerentes à segurança da informação, elabore um texto dissertativo e argumentativo sobre backup abordando, necessariamente, mecanismos de mitigação dos riscos no projeto da Pixar e como essa situação se relaciona com políticas de continuidade de negócios (BCP) e recuperação de desastres (DRP).

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Considere hipoteticamente que um Provedor de Serviços de TI fornecerá serviços de Infraestrutura de redes a um Tribunal, de acordo com as recomendações da ITIL v3 edição de 2011. Para o fornecimento do serviço foi assinado um documento formal entre o Tribunal e o Prestador de Serviços, no qual foram especificados os níveis de prestação de serviços.

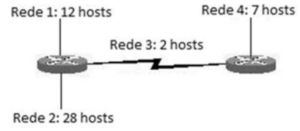

Após a assinatura do documento, para instalar a infraestrutura de redes no Tribunal, um especialista em Tecnologia da Informação que trabalha no Provedor de Serviços de TI terá que criar as sub-redes mostradas na Figura abaixo, a partir da rede Classe C com IP 204.10.5.0/24.

Com base na análise das informações fornecidas, responda conforme se ped…

TCU verifica risco alto à privacidade de dados pessoais coletados pelo governo

Em 2022, o Tribunal de Contas da União (TCU) realizou auditoria para avaliar as ações governamentais e os riscos à proteção de dados pessoais que fundamentou a elaboração de diagnóstico sobre os controles implementados pelas organizações públicas federais para adequação à Lei Geral de Proteção de Dados (LGPD). Em suma, a análise abrangeu 382 organizações a respeito de aspectos relacionados à condução de iniciativas para providenciar a adequação à LGPD e às medidas implementadas para o cumprimento das exigências estabelecidas na Lei.

No voto do ministro relator, João Augusto Ribeiro Nardes, foi constatado que:

I. A…

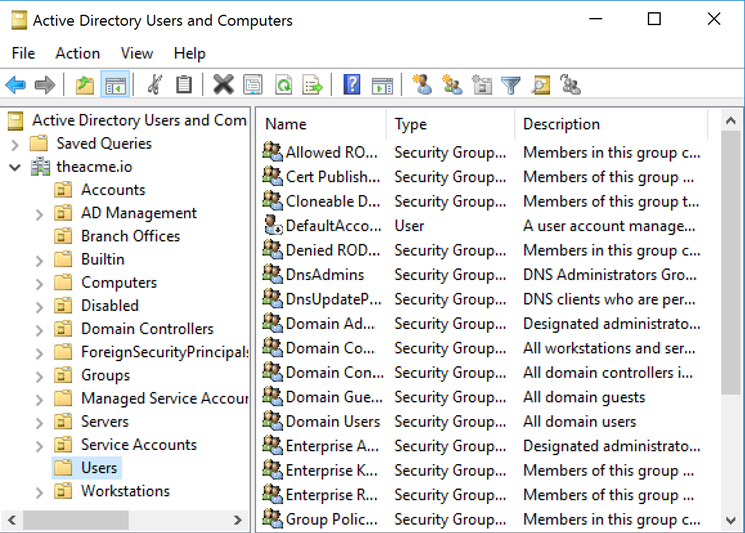

O Active Directory (AD) é um serviço de diretório desenvolvido pela Microsoft, usado para gerenciar redes de computadores que utilizam do sistema operacional Windows, auxiliando na administração de sistemas e redes, permitindo o gerenciamento de usuários, dispositivos, permissões e políticas de segurança de forma centralizada.

Painel de configurações.

Considerando os principais conceitos inerentes às ferramentas de configuração do Microsoft Windows e o painel de configurações mostrada na figura, discorra sobre:

1) os objetos do AD; e

2) as permissões que podem ser concedidas em Groups.