1. A Empresa Moodle divulgou múltiplas vulnerabilidades em seu Sistema de Gerenciamento de Aprendizagem nas versões 4.4 a 4.4.1, 4.3 a 4.3.5, 4.2 a 4.2.8 e 4.1 a 4.1.11, conforme publicado em seu portal.

2. As vulnerabilidades permitem diversos tipos de abusos, como SQL Injection, Inclusão de Arquivos e Execução Remota de Código.

3. O Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos de Governo (CTIR Gov) solicita às instituições aderentes à Rede Federal de Gestão de Incidentes Cibernéticos (REGIC) e demais entidades/instituições que identifiquem em seus inventários de ativos a existência dos sistemas afetados e apliquem as correções disponibilizadas pelo desenvolvedor, conforme orientações publicadas pelo desenvolvedor.

4. O CTIR Gov ressalta que, de acordo com os artigos 15 e 17 do Decreto Nº 9.637, de 26 de dezembro de 2018, que institui a Política Nacional de Segurança da Informação, cada órgão é responsável pela proteção cibernética de seus ativos de informação.

Equipe CTIR Gov.

Texto extraído de https://www.gov.br/ctir/pt-br/assuntos/alertas-e-recomendacoes/alertas/2024/alerta-16-2024

Considerando as informações apresentadas, elabore um texto sobre segurança da informação abordando, necessariamente, os seguintes aspectos:

• a estrutura de controles do CIS; e

• os controles CIS abordados no texto.

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

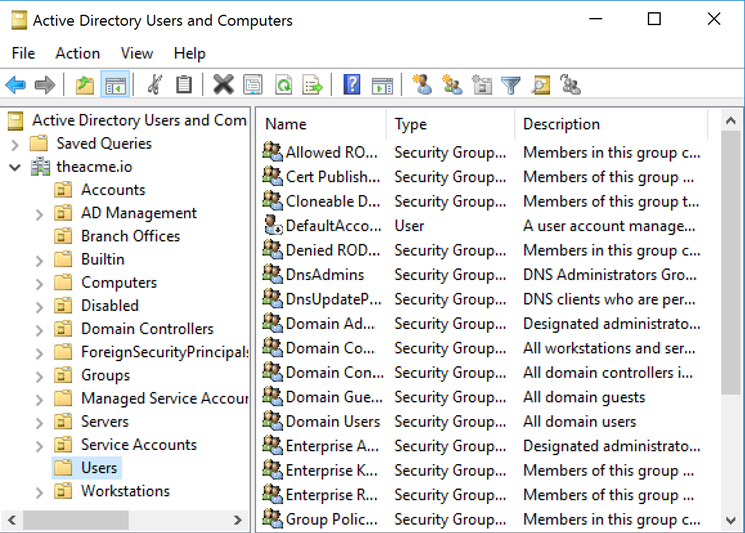

O Active Directory (AD) é um serviço de diretório desenvolvido pela Microsoft, usado para gerenciar redes de computadores que utilizam do sistema operacional Windows, auxiliando na administração de sistemas e redes, permitindo o gerenciamento de usuários, dispositivos, permissões e políticas de segurança de forma centralizada.

Painel de configurações.

Considerando os principais conceitos inerentes às ferramentas de configuração do Microsoft Windows e o painel de configurações mostrada na figura, discorra sobre:

1) os objetos do AD; e

2) as permissões que podem ser concedidas em Groups.

TCU verifica risco alto à privacidade de dados pessoais coletados pelo governo

Em 2022, o Tribunal de Contas da União (TCU) realizou auditoria para avaliar as ações governamentais e os riscos à proteção de dados pessoais que fundamentou a elaboração de diagnóstico sobre os controles implementados pelas organizações públicas federais para adequação à Lei Geral de Proteção de Dados (LGPD). Em suma, a análise abrangeu 382 organizações a respeito de aspectos relacionados à condução de iniciativas para providenciar a adequação à LGPD e às medidas implementadas para o cumprimento das exigências estabelecidas na Lei.

No voto do ministro relator, João Augusto Ribeiro Nardes, foi constatado que:

I. A…

Um Tribunal Regional do Trabalho está em processo de implantação de um Sistema de Gestão da Segurança da Informação (SGSI), com o objetivo de proteger seus ativos críticos, incluindo sistemas judiciais, redes, infraestrutura tecnológica e dados sensíveis de servidores e jurisdicionados. Além disso, busca assegurar a proteção eficaz desses sistemas e informações com base nos cinco princípios fundamentais da Segurança da Informação: Confidencialidade, Integridade, Disponibilidade e Autenticidade.

O plano inclui a adoção de políticas compatíveis com a ISO/IEC 27001 e com a legislação brasileira (como a LGPD).

Considerando as informações apresentadas no texto apresente, para cada princípio, pe…