A matrícula dos candidatos em uma instituição de ensino superior é realizada mediante apresentação dos documentos pessoais, além de documentos específicos de acordo com a natureza da reserva de vaga escolhida pelo candidato (negro, pardo ou indígena; baixa renda e deficiência), certificado de alistamento militar (para homens maiores de 18 anos) e a certificação de e quitação eleitoral (no caso de eleitores). Para candidatos menores de idade, a matrícula deverá ser realizada pelos pais ou por um procurador com documento de identificação (RG) e procuração.

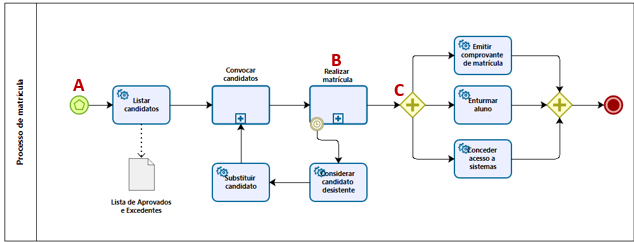

A seguir, é mostrado como se desenvolve o processo de matrícula:

Considerando as informações presentes no texto apresentado, discorra sobre a abordagem BPM (Business Process Management) contemplando o significado dos elementos B e C.

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Um importante órgão da Administração Pública Federal publicou edital de licitação visando contratação de subscrição por 36 meses de licenças de uso do pacote de softwares MICROSOFT 365 E5 (SOLUÇÃO INTEGRADA DE COLABORAÇÃO E COMUNICAÇÃO CORPORATIVA, BASEADA EM COMPUTAÇÃO EM NUVEM), licenças de MICROSOFT DEFENDER ENDPOINT SERVER SUBSCRIPTION e serviços de Suporte Técnico, Implantação, Migração de Dados, Gestão de Mudança e Repasse de Conhecimento.

O Microsoft 365 é uma suíte de produtividade e colaboração oferecida pela Microsoft, que combina aplicativos de desktop, serviços em nuvem e recursos de segurança. Lançado em 2011 como Office 365, o serviço foi posteriormente renomeado para Microsoft…

Central de Atendimento de TI

A equipe de suporte técnico de um órgão público é responsável por atender a aproximadamente 2.000 usuários distribuídos entre a sede e unidades regionais. O atendimento é organizado em dois níveis:

1º nível: Formado por atendentes de help desk, que fazem o primeiro contato, registram chamados e resolvem problemas de baixa complexidade (ex: redefinição de senha, acesso a sistemas, problemas com impressoras locais).

2º nível: Composto por técnicos e analistas com conhecimento mais aprofundado, que atuam em incidentes mais complexos (ex: falhas em servidores, indisponibilidade de sistemas corporativos, questões de rede e segurança da informação).

O sistema de chamad…

- A Empresa Moodle divulgou múltiplas vulnerabilidades em seu Sistema de Gerenciamento de Aprendizagem nas versões 4.4 a 4.4.1, 4.3 a 4.3.5, 4.2 a 4.2.8 e 4.1 a 4.1.11, conforme publicado em seu portal.

- As vulnerabilidades permitem diversos tipos de abusos, como SQL Injection, Inclusão de Arquivos e Execução Remota de Código.

- O Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos de Governo (CTIR Gov) solicita às instituições aderentes à Rede Federal de Gestão de Incidentes Cibernéticos (REGIC) e demais entidades/instituições que identifiquem em seus inventários de ativos a existência dos sistemas afetados e apliquem as correções disponibilizadas pelo desenvolvedor, conform…