Em um cenário corporativo, uma grande empresa de tecnologia implementou recentemente uma solução de EDR (Endpoint Detection and Response) para melhorar sua conduta relacionada à segurança cibernética. Essa implementação foi motivada por uma série de tentativas de ataques que foram identificadas e neutralizadas graças à nova solução. A empresa agora busca compreender melhor os benefícios e desafios associados ao EDR, além de explorar o futuro dessa tecnologia.

Diante da situação descrita, pede-se:

a) explique o que é EDR e citar três exemplos de endpoints.

b) Cite e detalhe três principais funcionalidades de uma solução de EDR.

c) Explique a diferença entre EDR e antivírus tradicional.

d) Explique a principal diferença entre EDR e XDR em termos de visibilidade e alcance.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Sefaz-MT investe R$ 6 milhões em tecnologia da informação

A Secretaria de Fazenda de Mato Grosso está ampliando a capacidade de armazenamento de banco de dados. Para isso, foram investidos mais de R$ 6 milhões para que a disposição dos equipamentos utilizados atualmente seja triplicada, o que trará mais segurança às informações dos contribuintes. A solução utilizada pela Sefaz-MT é o Oracle Exadata, um conjunto de equipamentos servidores e software especializado em processamento e armazenamento de banco de dados de altíssima performance para o processamento de informações. O investimento em Tecnologia da Informação possibilitará a diminuição de quedas nos sistemas fazendários e garantirá mai…

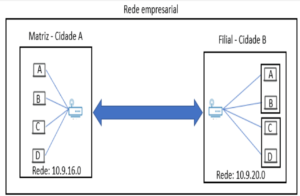

Uma empresa está implementando um projeto de interconexão de suas redes locais entre sua matriz e filial, as quais residem em cidades diferentes, como forma de agilizar o trâmite de informações e documentos entre elas. O objetivo do projeto é que matriz e filial tenham acesso à mesma rede, conforme figura a seguir.

A matriz possui 254 hosts possíveis e a filial possui a mesma capacidade de hosts, porém existem 2 vlans subdividindo a rede na metade. Durante o processo de implementação do link, um prestador de serviço instalou o malware_1 na aplicação, o qual permitia o retorno do prestador de serviço quando quisesse à aplicação. Este descobriu usuário e senha da aplicação de um funcionário d…

“O Brasil é o quinto país mais atacado por cibercriminosos. O ataque cibernético desabilita computadores, rouba dados e viola sistemas.

Criminosos virtuais utilizam diversos meios para promover esses ataques, tais como: malware, phishing e ransomware.”

Fonte (https://forbes.com.br/forbes-tech/2023/05/5-tipos-mais-comuns-de-ciberataques-que-ocorrem-no-brasil/)

Ataques cibernéticos do tipo phishing crescem diariamente e ainda conseguem elevado percentual de êxito. Por isso, é importante que os analistas de redes desenvolvam estratégias de conscientização dos usuários das suas redes para que esses entendam os perigos das diversas variações de ataques de phishing e que eles desenvolvam estratégi…