O Tribunal de Contas do Estado do Pará (TCE-PA) está implementando uma série de medidas para garantir a segurança da informação em seus sistemas e processos. O uso de criptografia, protocolos criptográficos, assinaturas digitais e certificados digitais são componentes essenciais dessa estratégia.

Considerando o cenário acima, responda ao que se pede a seguir sobre criptografia e assinatura digital.

a) Explique a diferença entre criptografia simétrica e criptografia assimétrica com relação ao emprego das chaves criptográficas.

b) Cite um exemplo de algoritmos utilizados para criptografia simétrica e um exemplo para criptografia assimétrica.

c) Explique o processo para assinar digitalmente um documento a ser transmitido.

Obs.: descreva o processo de verificação de uma assinatura digital em um documento que foi recebido.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Considere a topologia de uma rede ilustrada no diagrama e suas respectivas características listadas a seguir.

1. Os comutadores dessa rede atuam apenas na camada de enlace;

2. Os computadores das três localidades se comunicam entre si;

3. O roteador X se conecta aos roteadores Y e Z através das interfaces 0 e 1, respectivamente;

4. O endereço IP da interface 0 do roteador X é 10.0.0.1/30;

5. O endereço IP da interface 1 do roteador X é 20.0.0.2/30;

6. Cada interface do roteador que se conecta a um comutador foi configurada com o primeiro endereço disponível da sub-rede;

7. A rede disponível para endereçamento é 192.168.0.0/24; e

8. A distribuição da quantidade de endereços IP necessária par…

Acompanhamento de controles críticos de segurança cibernética das organizações públicas federais

O processo de transformação digital das organizações públicas, ao mesmo tempo em que disponibiliza aos cidadãos cada vez mais serviços digitalizados, acessíveis por meio de aplicativos e/ou de sítios na Internet, torna essas organizações progressivamente mais dependentes de soluções de tecnologia da informação (TI), em especial de ferramentas de software, bases de dados e sistemas informatizados. Aliada a essa dependência tecnológica, a pandemia da Covid-19 forçou as organizações a expandirem rapidamente o regime de trabalho remoto. Consequentemente, aumentou a quantidade de acessos externos às s…

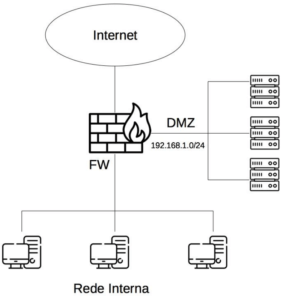

Uma equipe de segurança de um órgão público foi designada para realizar testes de penetração no âmbito do Tribunal de Justiça do Distrito Federal e dos Territórios, seguindo como base as etapas definidas pela metodologia PTES (“Penetration Testing Execution Standard”). Como parte da etapa de Análise de Vulnerabilidades foram realizadas varreduras com o objetivo de descobrir informações sobre potenciais alvos. Considere a topologia de redes ilustrada a seguir e que a equipe de segurança não possui nenhum bloqueio entre a rede interna e a DMZ (Demilitarized Zone).

Para descobrir informações sobre potenciais alvos, a equipe de segurança utilizou o comando nmap com as seguintes opções:

nmap -Pn…