Considere que um Tribunal Regional do Trabalho está implantando um Sistema de Gestão da Segurança da Informação para proteger seus sistemas de gerenciamento de casos, gerenciamento de documentos, registro de audiências, registro de julgamentos, redes, acesso, autenticação e vigilância. Pretende garantir a proteção efetiva dos sistemas e dados considerando os cinco princípios fundamentais da Segurança da Informação: Confidencialidade, Integridade, Disponibilidade, Autenticidade e Legalidade.

Informe ao menos duas técnicas ou tecnologias, de categorias diferentes. que devem ser utilizadas para garantir cada um desses princípios fundamentais.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

O Digital Real X (abreviação: Drex) é uma moeda digital brasileira produzida e regulamentada pelo Banco Central do Brasil, a ser utilizada como a versão digital do real brasileiro, terá lastro da autoridade monetária brasileira e valor que corresponde ao do dinheiro físico emitido atualmente. O objetivo do desenvolvimento do real em formato digital é desenhar uma moeda digital de banco central (da sigla em inglês CBDC, Central Bank Digital Currency), que seja parte do cotidiano das pessoas, sendo empregada por quem usa contas bancárias, contas de pagamentos, cartões ou dinheiro vivo.

Contratos inteligentes

O real digital terá a capacidade de programar e automatizar diversas atividades relaci…

A Pixar Animation Studios, pioneira em animação digital, estava em fase avançada da produção do filme Toy Story 2, sequência de seu grande sucesso Toy Story.

O projeto envolvia artistas e engenheiros utilizando uma infraestrutura complexa de armazenamento e renderização de arquivos de animação. Na época, os dados de produção ocupavam vários servidores e contavam com rotinas de backup baseadas em cópias incrementais e completas, feitas em fitas e armazenadas em locais específicos do campus da empresa.

Em 1998, durante uma operação de rotina, um engenheiro responsável por manutenção de arquivos executou por engano o seguinte comando em um terminal com privilégios administrativos: rm -rf /. Es…

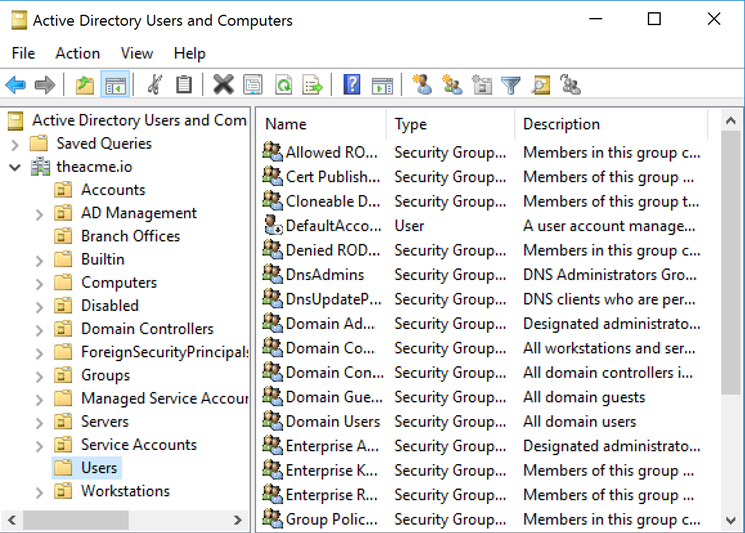

O Active Directory (AD) é um serviço de diretório desenvolvido pela Microsoft, usado para gerenciar redes de computadores que utilizam do sistema operacional Windows, auxiliando na administração de sistemas e redes, permitindo o gerenciamento de usuários, dispositivos, permissões e políticas de segurança de forma centralizada.

Painel de configurações.

Considerando os principais conceitos inerentes às ferramentas de configuração do Microsoft Windows e o painel de configurações mostrada na figura, discorra sobre:

1) os objetos do AD; e

2) as permissões que podem ser concedidas em Groups.