Sefaz-MT investe R$ 6 milhões em tecnologia da informação

A Secretaria de Fazenda de Mato Grosso está ampliando a capacidade de armazenamento de banco de dados. Para isso, foram investidos mais de R$ 6 milhões para que a disposição dos equipamentos utilizados atualmente seja triplicada, o que trará mais segurança às informações dos contribuintes. A solução utilizada pela Sefaz-MT é o Oracle Exadata, um conjunto de equipamentos servidores e software especializado em processamento e armazenamento de banco de dados de altíssima performance para o processamento de informações. O investimento em Tecnologia da Informação possibilitará a diminuição de quedas nos sistemas fazendários e garantirá maior disponibilidade nos serviços prestados ao contribuinte pela internet, tais como emissão de Guia de IPVA, autorização de Nota Fiscal Eletrônica (NFe e NFCe) e Conhecimento de Transporte Eletrônico (CTe), emissão de Certidão Negativa, e melhoria na comunicação entre Sefaz e Detran para a emissão de documentos de licenciamento, por exemplo.

Acessado de https://www5.sefaz.mt.gov.br/-/sefaz-investe-r-6-milhoes-em-tecnologia-da-informacao em 04 de abril de 2023.

Considerando a contratação presente na reportagem disponibilizada no Portal da SEFAZ-MT, elabore um texto discorrendo sobre:

- 4 fatores que podem ocasionar quedas nos sistemas fazendários disponibilizados pela Sefaz-MT;

- como o Oracle Exadata pode auxiliar a Sefaz-MT em empreender mais segurança às informações dos contribuintes; e

- como o mecanismo de assinatura digital visa garantir o não-repúdio, característica fundamental para a emissão de Notas Fiscais Eletrônicas (NFe).

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

- Descreva as funcionalidades da técnica de criptografia de chave pública.

- Explique como funciona a criptografia de chave pública.

- Apresente as principais características dos algoritmos utilizados neste contexto.

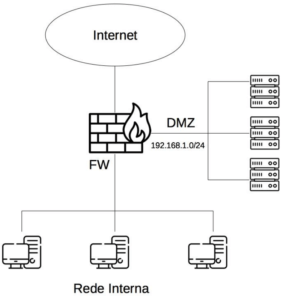

Uma equipe de segurança de um órgão público foi designada para realizar testes de penetração no âmbito do Tribunal de Justiça do Distrito Federal e dos Territórios, seguindo como base as etapas definidas pela metodologia PTES (“Penetration Testing Execution Standard”). Como parte da etapa de Análise de Vulnerabilidades foram realizadas varreduras com o objetivo de descobrir informações sobre potenciais alvos. Considere a topologia de redes ilustrada a seguir e que a equipe de segurança não possui nenhum bloqueio entre a rede interna e a DMZ (Demilitarized Zone).

Para descobrir informações sobre potenciais alvos, a equipe de segurança utilizou o comando nmap com as seguintes opções:

nmap -Pn…

Acompanhamento de controles críticos de segurança cibernética das organizações públicas federais

O processo de transformação digital das organizações públicas, ao mesmo tempo em que disponibiliza aos cidadãos cada vez mais serviços digitalizados, acessíveis por meio de aplicativos e/ou de sítios na Internet, torna essas organizações progressivamente mais dependentes de soluções de tecnologia da informação (TI), em especial de ferramentas de software, bases de dados e sistemas informatizados. Aliada a essa dependência tecnológica, a pandemia da Covid-19 forçou as organizações a expandirem rapidamente o regime de trabalho remoto. Consequentemente, aumentou a quantidade de acessos externos às s…