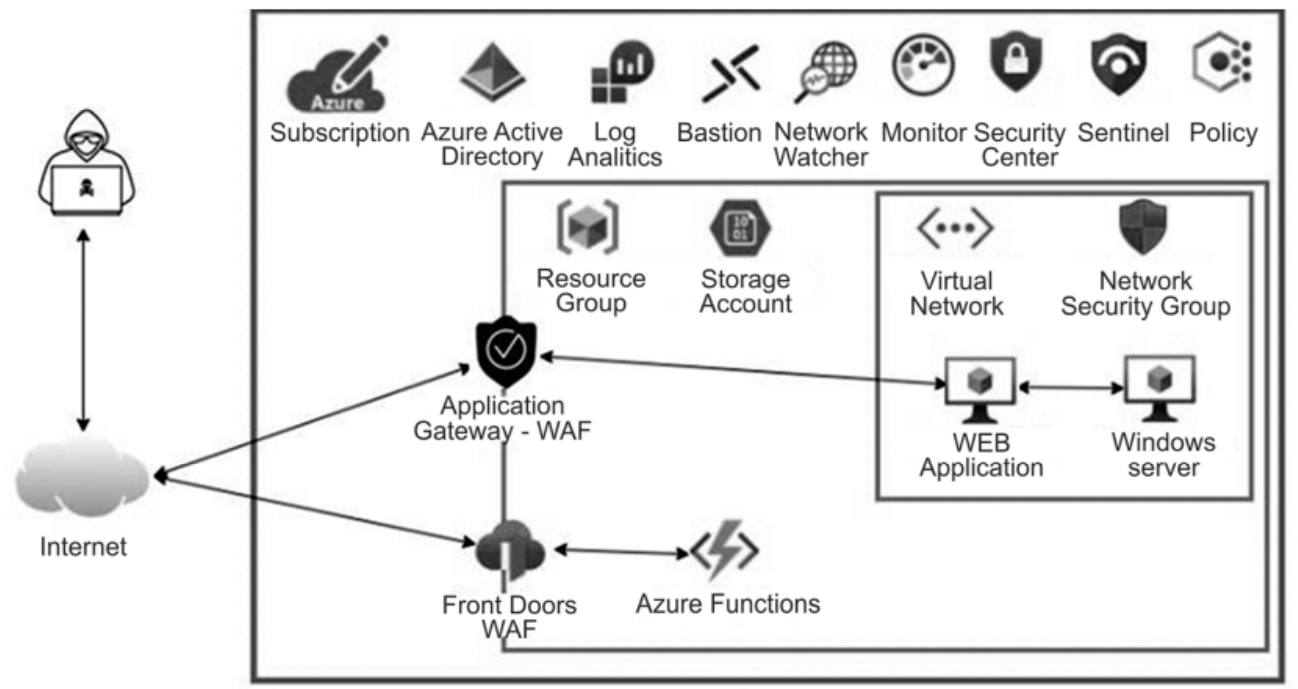

Um Analista deseja construir e configurar uma rede corporativa considerando os conceitos, processos e ferramentas de segurança em um ambiente de computação em nuvem Azure, cuja arquitetura e recursos são apresentados na figura abaixo.

Considerando a arquitetura e recursos presentes na figura, escreva um texto que apresente:

a. O objetivo do Log Analytics (LA).

b. A função do Network Security Group (NSG).

c. A relação do Network Security Group (NSG) com o Log Analytics (LA).

d. A colaboração do uso do Bastion com a segurança da infraestrutura em nuvem, indicando o protocolo usado.

e. O papel do Application Gateway (AG) na infraestrutura, com um exemplo de utilização.

f. Como o Sentinel pode colaborar com a segurança do ambiente.

Atenção: No texto deve ser indicado o item ao qual cada explicação se refere.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Considere hipoteticamente que um Provedor de Serviços de TI fornecerá serviços de Infraestrutura de redes a um Tribunal, de acordo com as recomendações da ITIL v3 edição de 2011. Para o fornecimento do serviço foi assinado um documento formal entre o Tribunal e o Prestador de Serviços, no qual foram especificados os níveis de prestação de serviços.

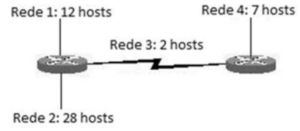

Após a assinatura do documento, para instalar a infraestrutura de redes no Tribunal, um especialista em Tecnologia da Informação que trabalha no Provedor de Serviços de TI terá que criar as sub-redes mostradas na Figura abaixo, a partir da rede Classe C com IP 204.10.5.0/24.

Com base na análise das informações fornecidas, responda conforme se ped…

Considere as entidades abaixo, presentes em um banco de dados relacional, em condições ideais.

Entidade Departamento

nomeDep

telefoneDep

funcaoDep

Entidade Funcionario

emailFunc

nomeFunc

enderecoFunc

nomeDep

Entidade UsuarioAcesso

emailFunc

senhaAcesso

Considere que:

− Cada funcionário só pode trabalhar em um departamento e terá uma única identificação de acesso como usuário no sistema.

− O usuário de acesso será exclusivo e não poderá se repetir para outro funcionário.

− Cada departamento pode ter quantos funcionários forem necessários.

Pede-se para:

a. Desenhar o modelo Entidade-Relacionamento usando a notação Crow’s foot e identificando os atributos que são chave primária e chave estrange…

Uma organização necessita de um software para determinado setor que permita aos usuários criar seus próprios artefatos de software por meio de técnicas como low-code development ou no-code development.

Após uma reunião com a presença de gestores de vários setores, iniciou-se uma avaliação para decidir pela aquisição de um software de terceiros ou pelo desenvolvimento do próprio software.

Na possibilidade de aquisição do software de terceiros, a organização observou e analisou os Processos de Acordo na norma ABNT NBR ISO/IEC/IEEE 12207:2021. Após tal análise, optou-se por desenvolver seu próprio software utilizando sua equipe de Tecnologia da Informação (TI).

Para gestão e planejamento do pro…