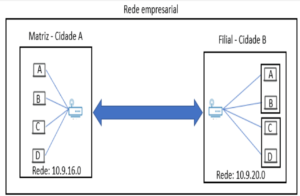

Uma empresa está implementando um projeto de interconexão de suas redes locais entre sua matriz e filial, as quais residem em cidades diferentes, como forma de agilizar o trâmite de informações e documentos entre elas. O objetivo do projeto é que matriz e filial tenham acesso à mesma rede, conforme figura a seguir.

A matriz possui 254 hosts possíveis e a filial possui a mesma capacidade de hosts, porém existem 2 vlans subdividindo a rede na metade. Durante o processo de implementação do link, um prestador de serviço instalou o malware_1 na aplicação, o qual permitia o retorno do prestador de serviço quando quisesse à aplicação. Este descobriu usuário e senha da aplicação de um funcionário da empresa, que estava escrito em um papel sob o teclado. Após a instalação e início do tráfego de dados entre matriz e filial, o prestador de serviços identificou que os dados fornecidos pelos usuários não são validados, filtrados ou limpos pela aplicação invadida e dados hostis são usados diretamente em consultas dinâmicas ou invocações não parametrizadas para um interpretador sem terem sido processadas de acordo com seu contexto. Tais fatos permitem o ataque do malware_2.

A partir desse contexto, responda:

a) Quais são os tipos de redes da matriz e sua filial antes e após a sua interconexão?

b) Identifique 4 endereços de rede possíveis para a matriz considerando endereço de rede 10.9.16.0.

c) Identifique 1 endereço possível em cada uma das vlans da filial considerando endereço de rede 10.9.20.0.

d) Identifique os malware_1 e malware_2 e descreva seus funcionamentos.

e) Segundo Open Web Application Security Project (OWASP), quais são as medidas preventivas a serem adotadas contra ataques do malware_2?

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Fonte: https://portal.tcu.gov.br/lumis/portal/file/fileDownload.jsp?fileId=8A8182A24F0A728E014F0B39284F7644

Com base na hipótese acima, elabore um texto descrevendo os princípios fundamentais de segurança da informação.

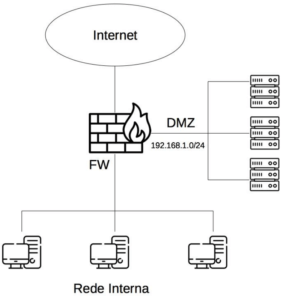

Uma equipe de segurança de um órgão público foi designada para realizar testes de penetração no âmbito do Tribunal de Justiça do Distrito Federal e dos Territórios, seguindo como base as etapas definidas pela metodologia PTES (“Penetration Testing Execution Standard”). Como parte da etapa de Análise de Vulnerabilidades foram realizadas varreduras com o objetivo de descobrir informações sobre potenciais alvos. Considere a topologia de redes ilustrada a seguir e que a equipe de segurança não possui nenhum bloqueio entre a rede interna e a DMZ (Demilitarized Zone).

Para descobrir informações sobre potenciais alvos, a equipe de segurança utilizou o comando nmap com as seguintes opções:

nmap -Pn…

A álgebra da segurança

Vencedor do Grande Prêmio de Teses, matemático investiga a existência e a concepção de polinômios adequados para implementação de sistemas de criptografia

A criptografia estuda a construção de algoritmos matemáticos que codifica dados enviados pelo usuário em algum meio digital de comunicação, a fim de que essas informações só possam ser lidas pelo seu destinatário. É utilizada, por exemplo, com o intuito de evitar roubos de dados ou de senhas em navegadores de internet, sistemas de cartões de crédito, aplicativos de bancos ou de mensagens.

“Embaralhando seu conteúdo, a criptografia reforça a segurança de uma mensagem ou um arquivo contra invasores”, explica o matemáti…