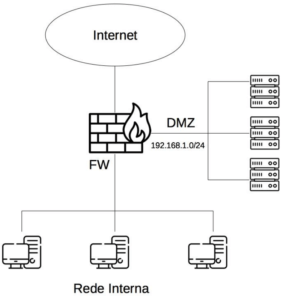

Uma equipe de segurança de um órgão público foi designada para realizar testes de penetração no âmbito do Tribunal de Justiça do Distrito Federal e dos Territórios, seguindo como base as etapas definidas pela metodologia PTES (“Penetration Testing Execution Standard”). Como parte da etapa de Análise de Vulnerabilidades foram realizadas varreduras com o objetivo de descobrir informações sobre potenciais alvos. Considere a topologia de redes ilustrada a seguir e que a equipe de segurança não possui nenhum bloqueio entre a rede interna e a DMZ (Demilitarized Zone).

Para descobrir informações sobre potenciais alvos, a equipe de segurança utilizou o comando nmap com as seguintes opções:

nmap -Pn -O -sV 192.168.1.0/24

a) A partir do comando executado pela equipe de

segurança, responda:

a.1) Qual é a finalidade da opção -Pn?

a.2) Qual é a finalidade da opção -O?

a.3) Qual é a finalidade da opção -sV?

b) Qual opção a equipe de segurança deve utilizar para salvar o resultado do comando nmap em um arquivo em formato XML, chamado resultado.xml, que poderá ser utilizado posteriormente na geração de relatórios?

c) Uma vez concluída a etapa de Análise de Vulnerabilidades e identificados os potenciais alvos, de acordo com metodologia PTES, qual é a próxima etapa que a equipe de segurança deverá executar? Descreva seu propósito.

d) Sabendo que a máscara de rede é 255.255.255.0/24, qual é a quantidade de hosts válidos que podem ser varridos?

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Sefaz-MT investe R$ 6 milhões em tecnologia da informação

A Secretaria de Fazenda de Mato Grosso está ampliando a capacidade de armazenamento de banco de dados. Para isso, foram investidos mais de R$ 6 milhões para que a disposição dos equipamentos utilizados atualmente seja triplicada, o que trará mais segurança às informações dos contribuintes. A solução utilizada pela Sefaz-MT é o Oracle Exadata, um conjunto de equipamentos servidores e software especializado em processamento e armazenamento de banco de dados de altíssima performance para o processamento de informações. O investimento em Tecnologia da Informação possibilitará a diminuição de quedas nos sistemas fazendários e garantirá mai…

Acompanhamento de controles críticos de segurança cibernética das organizações públicas federais

O processo de transformação digital das organizações públicas, ao mesmo tempo em que disponibiliza aos cidadãos cada vez mais serviços digitalizados, acessíveis por meio de aplicativos e/ou de sítios na Internet, torna essas organizações progressivamente mais dependentes de soluções de tecnologia da informação (TI), em especial de ferramentas de software, bases de dados e sistemas informatizados. Aliada a essa dependência tecnológica, a pandemia da Covid-19 forçou as organizações a expandirem rapidamente o regime de trabalho remoto. Consequentemente, aumentou a quantidade de acessos externos às s…

Fonte: https://portal.tcu.gov.br/lumis/portal/file/fileDownload.jsp?fileId=8A8182A24F0A728E014F0B39284F7644

Com base na hipótese acima, elabore um texto descrevendo os princípios fundamentais de segurança da informação.