Mudanças radicais em nossas rotinas aconteceram nos últimos tempos em razão da pandemia de covid-19. Há anos, vemos uma adoção gradual do trabalho remoto por empresas e funcionários, mas com velocidades e prioridades de adaptação diferentes. Não era raro ver que adaptações no sistema de segurança eram o último passo adotado por empresas e, infelizmente, temos percebido isso de forma clara. CEOs, técnicos de TI e gestores passaram dias se esforçando para adaptar suas redes e suas ferramentas para que seus funcionários pudessem trabalhar remotamente, mantendo a segurança dos dados corporativos, mas, na pressa, cuidados importantes acabam sendo deixados de lado.

Quando se planeja uma estrutura de trabalho remoto eficiente e segura em uma empresa, são necessárias três fases. A primeira consiste na adoção de uma VPN e de ferramentas de comunicação para o trabalho remoto. A segunda é a migração total dos dados e ferramentas de segurança para a nuvem. E a terceira são processos de autenticação dos funcionários à distância. O que tem acontecido é que muitas empresas se preocupam apenas com a primeira fase, considerando somente as soluções de VPN para garantir a segurança do acesso remoto, e isso gera problemas.

Com o distanciamento social recomendado pela Organização Mundial da Saúde, passamos a dividir nosso tempo em casa, e muitas vezes nossos computadores, com membros de nossas famílias. Daí a necessidade de se criarem ferramentas de autenticação seguras que garantam a integridade das informações.

Ghassan Dreibi. A importância da segurança digital em tempos de Covid-19. 2020.

Internet: <https://gblogs.cisco.com/br> (com adaptações).

Considerando que o texto anterior tem caráter unicamente motivador, redija um texto dissertativo acerca do tema a seguir.

INFRAESTRUTURA TECNOLÓGICA PARA O PROVIMENTO DE TRABALHO REMOTO

Ao elaborar seu texto, atenda ao que se pede a seguir.

1 Cite dois protocolos de VPN indicados para uso no teletrabalho, informando características, modos de operações e de segurança. [valor: 14,00 pontos]

2 Aponte duas vantagens e duas desvantagens da utilização da nuvem para o teletrabalho e dois Software como Serviço (SaaS) para apoiar o teletrabalho, apresentado suas características e boas práticas. [valor: 12,00 pontos]

3 Descreva três adequações necessárias de segurança da informação na infraestrutura para o trabalho remoto, informando os ajustes necessários e as boas práticas. [valor: 12,00 pontos]

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

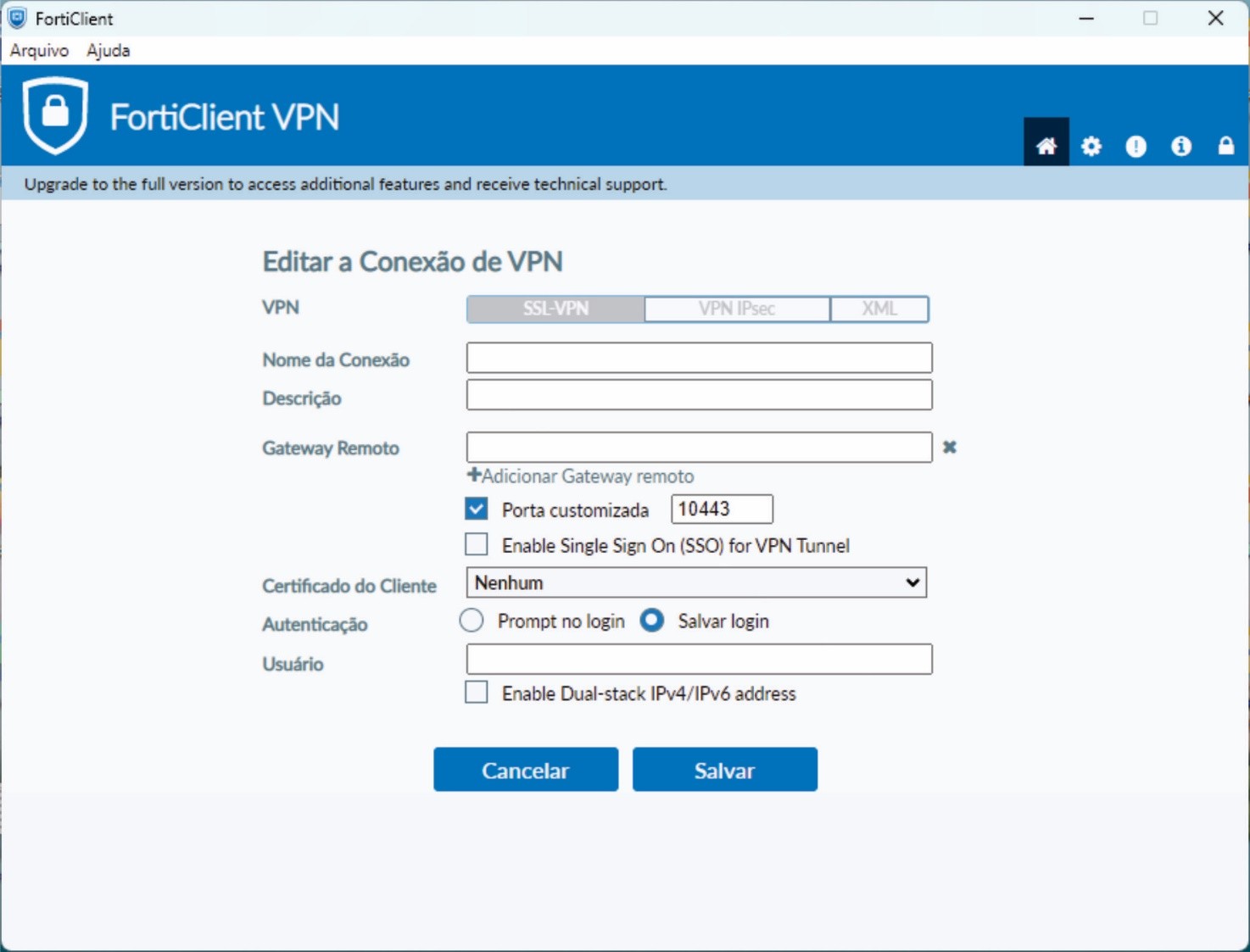

Um servidor da Administração Pública Federal necessita acessar, via conexão segura, sistemas disponíveis apenas para usuários com permissão de acesso à intranet da entidade governamental à qual está vinculado. Para tal, foi sugerido a esse servidor acessasse suas ferramentas laborais por meio de VPN, exemplificado no software FortiClient VPN e indicado na figura a seguir:

Considerando as informações presentes no texto apresentado e na figura, discorra sobre VPN [valor: 4,75 pontos] e descreva características que os protocolos de acesso ao gateway remoto possuem [valor: 4,75 pontos].

No início da década de 1960, cientistas do MIT desenvolveram para a agência de projetos de pesquisa avançada do Departamento de Defesa dos EUA (DARPA) um conceito de rede inovador. Em lugar de um sistema de controle centralizado, a rede operaria como um conjunto de computadores autônomos que se comunicariam entre si. Joseph Licklider, um dos cientistas que trabalharam nesse conceito, criou o curioso nome de “rede galáctica” para o mesmo. O coração dessa rede seria uma forma de comunicação por “pacotes”, concebida pelo britânico Donald Davies, na qual cada informação seria dividida em blocos de tamanho fixo (os tais pacotes), que seriam enviados ao destinatário. Este último se encarregaria de…

O padrão TCP/IP foi criado pelo Departamento de Defesa dos Estados Unidos da América para permitir a transmissão precisa e correta de dados entre dispositivos de rede. Esse padrão é, na verdade, uma implementação específica do modelo OSI, voltado para a Internet, e foi criado por conta da necessidade de padronização de outras tecnologias de rede. Assim, o TCP/IP concentra-se especialmente no estabelecimento de protocolos-padrão específicos.

Considerando o modelo TCP/IP, disserte sobre as diferenças entre os tipos de endereçamento IPv4 e IPv6 nos seguintes aspectos:

1 tamanho de endereço; [valor: 0,75 ponto]

2 padrão de nomenclatura; [valor: 2,00 pontos]

3 possíveis tipos de endereçamento de …