Na publicação “A segurança e defesa cibernética no Brasil e uma revisão das estratégias dos Estados Unidos, Rússia e Índia para o espaço virtual”, do Ipea, a questão da segurança é abordada do seguinte modo:

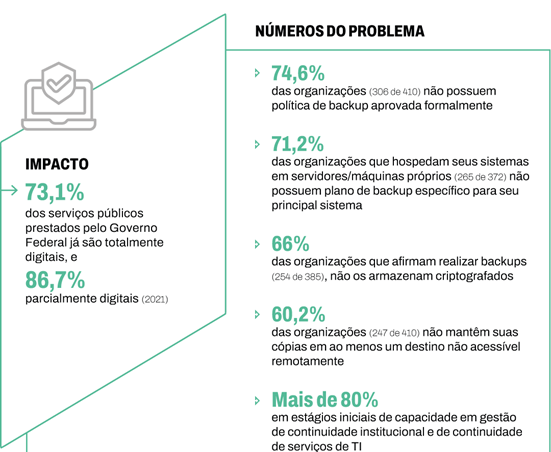

Sistemas de informação e comunicação constituem a base do desenvolvimento econômico e social de um país. […] as infraestruturas críticas nacionais dependem, em alguma medida, de sistemas de segurança e defesa cibernética de modo a garantir, sobretudo, a soberania nacional. […] A maior parte das redes da Administração Pública Federal (APF) apresenta níveis inaceitáveis de segurança, conforme relatórios de avaliação de governança de Tecnologia da Informação (TI) do Tribunal de Contas da União (TCU). Apesar de apresentar melhoras a partir de 2007, o quadro geral da APF ainda se mantém distante dos níveis adequados. Além da vulnerabilidade, dados do Gabinete de Segurança Institucional da Presidência da República (GSI/PR) mostram que a APF registra cerca de 3 mil incidentes virtuais de segurança por mês. Certamente, deve haver incidentes que não são sequer identificados.

JÚNIOR, S. A segurança e defesa cibernética no Brasil e uma revisão das estratégias dos Estados Unidos, Rússia e Índia

para o espaço virtual. Rio de Janeiro: Ipea, 2013. p. 7-33. (Texto para Discussão n. 1850). Adaptado.

Segundo a Gartner,

à medida que a segurança cibernética e a conformidade regulatória se tornam as duas maiores preocupações dos conselhos de administração das empresas, alguns estão contratando especialistas em segurança cibernética especificamente para examinar minuciosamente as questões de segurança e risco.

PANETTA, K. The Top 8 Security and Risk Trends We’re Watching. Gartner, 2021. Disponível em: https://www.gartner.com/

smarterwithgartner/gartner-top-security-and-risk-trends-for-2021. Acesso em: 15 jan. 2024.

Para minimizar os incidentes de segurança cibernética, as organizações precisam melhorar a maturidade do gerenciamento de riscos de segurança através de uma mudança de postura que demonstre um alinhamento claro entre a segurança, a privacidade e os resultados estratégicos dos negócios. Nesse sentido, duas abordagens se tornaram fundamentais para o desenvolvimento de um sistema de informação seguro: a security by design e a privacy by design. Ambas consideram a segurança e a privacidade como requisitos funcionais do projeto de um sistema de informação. É essencial fazer uma gestão de riscos de segurança da informação. Tipicamente, as políticas de segurança mais conservadoras não toleram ameaças cujo nível de risco é classificado como ALTO ou MUITO ALTO e exigem a adoção de alguma opção de tratamento de risco.

Suponha um sistema de informação de Gestão Eletrônica de Documentos (GED) que será desenvolvido pela organização para operar na World Wide Web, no qual a análise de risco resultou na classificação MUITO ALTO para as seguintes ameaças:

A1 – Modificação indevida (adulteração) do conteúdo de um documento armazenado.

A2 – Negação (repúdio) da assinatura de um signatário de um documento armazenado.

A3 – Exposição indevida do conteúdo de um documento armazenado.

Para reduzir os riscos de segurança a níveis aceitáveis, a equipe de segurança da informação e privacidade determinou a adoção de mecanismos de segurança para controlar a integridade, a autenticidade, a confidencialidade (sigilo), a irretratabilidade (não repúdio) e a irretroatividade nos documentos digitais armazenados pela aplicação de GED.

Considere o contexto apresentado e redija um texto dissertativo contínuo de 35 a 45 linhas em que, de forma fundamentada:

• descreva as três etapas do processo de avaliação de riscos de segurança da informação, conforme a NBR ISO 27005:2019;

• explique como a criptografia assimétrica do padrão RSA pode ser utilizada para implantar o mecanismo de segurança de assinatura digital com o intuito de controlar a integridade e a autenticidade do documento digital e a irretratabilidade (não repúdio) da assinatura do signatário do documento digital;

• explique como a criptografia assimétrica do padrão RSA pode ser utilizada para implantar o mecanismo de segurança de envelope digital com o propósito de controlar a confidencialidade (sigilo) do documento digital;

• descreva o funcionamento do mecanismo de segurança que pode controlar a irretroatividade do documento digital.

CONTEÚDO EXCLUSIVO

Confira nossos planos especiais de assinatura e desbloqueie agora!

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Requisitos de Segurança

Bacen

No ano de 2023, por meio do Edital do Pregão Eletrônico 05/2023, o Banco Central realizou processo licitatório visando a contratação de serviços continuados sem dedicação exclusiva de mão-de-obra aplicados à segurança cibernética do Banco Central do Brasil – BCB, sendo composto por dois itens, quais sejam: serviço técnico especializado de segurança cibernética por meio de Centro de Operações de Segurança Cibernética (Cyber Security Operation Center – CSOC) e serviço técnico especializado de Inteligência de Ameaças Cibernéticas (Cyber Threat Intelligence – CTI).

Algumas das atribuições das equipes de níveis N1 e N2 são detalhadas a seguir:

Enr…

Criptografia

No passado, as comunicações entre os povos distantes eram feitas a partir de mensagens escritas. Mas temendo que elas fossem interceptadas por outras pessoas, foi desenvolvido, com o passar dos tempos, várias técnicas para tentar ocultar a mensagem através de códigos secretos ou cifras (SILVA, 2006). A base desta ideia está na cumplicidade entre emissor e receptor final da mensagem, caso contrário, decifrá-la dependeria fortemente da habilidade do receptor em decifrar.

A criptografia trata de métodos e técnicas para transformar a mensagem em outra, de difícil compreensão, em que somente o seu destinatário legítimo possa decifrá-la, tendo assim acesso à mensagem inicial. O ato de…

O Tribunal de Contas da União (TCU) constatou, em 2020, que a macroestrutura nacional responsável pela governança e gestão de Segurança da Informação e de Segurança Cibernética, apesar de atuante, não é adequada. O principal órgão responsável pela estrutura – o Gabinete de Segurança Institucional da Presidência da República (GSI/PR) – e arcabouço normativo vigente, em especial os decretos que orientam a atuação, não alcançam a Administração Pública como um todo, limitando-se ao Poder Executivo federal.

https://sites.tcu.gov.br/listadealtorisco/seguranca_da_informacao_e_seguranca_cibernetica.html

Redija texto dissertativo acerca da importância da gestão de Segurança da Informação e de Segura…