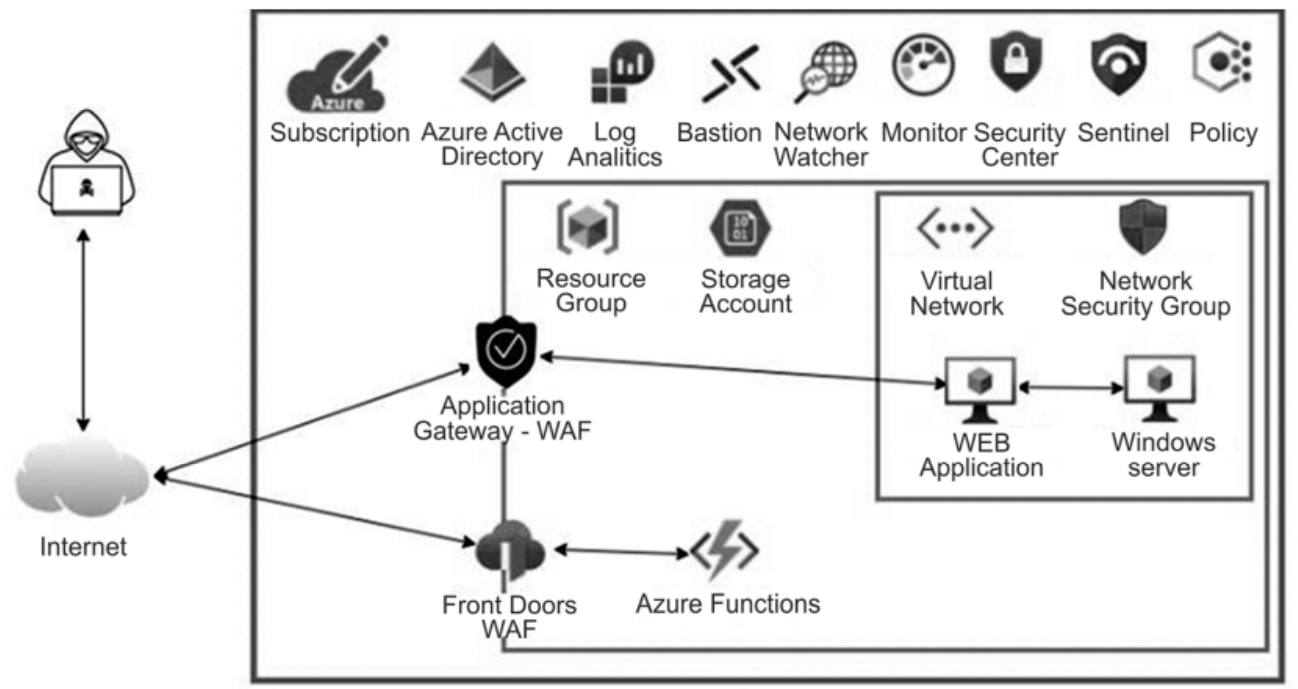

Um Analista deseja construir e configurar uma rede corporativa considerando os conceitos, processos e ferramentas de segurança em um ambiente de computação em nuvem Azure, cuja arquitetura e recursos são apresentados na figura abaixo.

Considerando a arquitetura e recursos presentes na figura, escreva um texto que apresente:

a. O objetivo do Log Analytics (LA).

b. A função do Network Security Group (NSG).

c. A relação do Network Security Group (NSG) com o Log Analytics (LA).

d. A colaboração do uso do Bastion com a segurança da infraestrutura em nuvem, indicando o protocolo usado.

e. O papel do Application Gateway (AG) na infraestrutura, com um exemplo de utilização.

f. Como o Sentinel pode colaborar com a segurança do ambiente.

Atenção: No texto deve ser indicado o item ao qual cada explicação se refere.

Ops! Esta questão ainda não tem padrão de resposta.

Ops! Esta questão ainda não tem resolução em texto.

Ops! Esta questão ainda não tem resolução em vídeo.

Questões Relacionadas

Um analista pretende realizar a contagem de ponto por função de uma aplicação em um Tribunal de Contas para fins de estudos comparativos a respeito do uso de recursos adequados no desenvolvimento de um sistema.

Hipoteticamente, considere os tipos de funcionalidades e os níveis de complexidade correspondentes e demais dados a seguir:

– 2 Entradas Externas da alta complexidade (valor PF 6)

– 3 Entradas Externas de média complexidade (valor PF 4)

– 8 Entradas Externas de baixa complexidade (valor PF 3)

Um- 6 Saídas Externas de alta complexidade (valor PF 7)

– 2 Saída Externas de média complexidade (valor PF 5)

– 5 Saída Externa de baixa complexidade (valor PF 3)

…

Durante estudos para implantação de segurança de informação em um órgão de controle de trânsito, uma analista de segurança verificou um conjunto de necessidades de segurança e estabeleceu a relação destas necessidades com tecnologias da área de segurança da informação. Como as aplicações, transações e informações da organização utilizam soluções de criptografia para garantir confidencialidade, autenticidade, integridade e o não-repúdio, procurou entender melhor as soluções de criptografia, métodos e mecanismos que poderiam ser utilizados nas aplicações e segurança das informações da organização.

Dados os tópicos de 1 a 7 e de I a XII, a seguir:

1. Controles físicos.

2. Mecanismos de cifração…

Considere hipoteticamente que um Provedor de Serviços de TI fornecerá serviços de Infraestrutura de redes a um Tribunal, de acordo com as recomendações da ITIL v3 edição de 2011. Para o fornecimento do serviço foi assinado um documento formal entre o Tribunal e o Prestador de Serviços, no qual foram especificados os níveis de prestação de serviços.

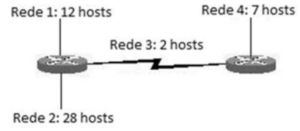

Após a assinatura do documento, para instalar a infraestrutura de redes no Tribunal, um especialista em Tecnologia da Informação que trabalha no Provedor de Serviços de TI terá que criar as sub-redes mostradas na Figura abaixo, a partir da rede Classe C com IP 204.10.5.0/24.

Com base na análise das informações fornecidas, responda conforme se ped…